| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

- vuex

- AR

- 상태관리

- JavaScript

- vuetify

- bootstrap

- array

- promise

- VR

- JS

- PDO

- vue

- vue-template-compiler

- web

- A-Frame

- PHP

- javscript

- 3d

- Node

- package-lock.json

- version mismatch

- Component

- WebVR

- WebXR

- aframe

- auth0

- EM6

- CI/CD

- Three.js

- npx

- Today

- Total

대가는 결과를 만든다

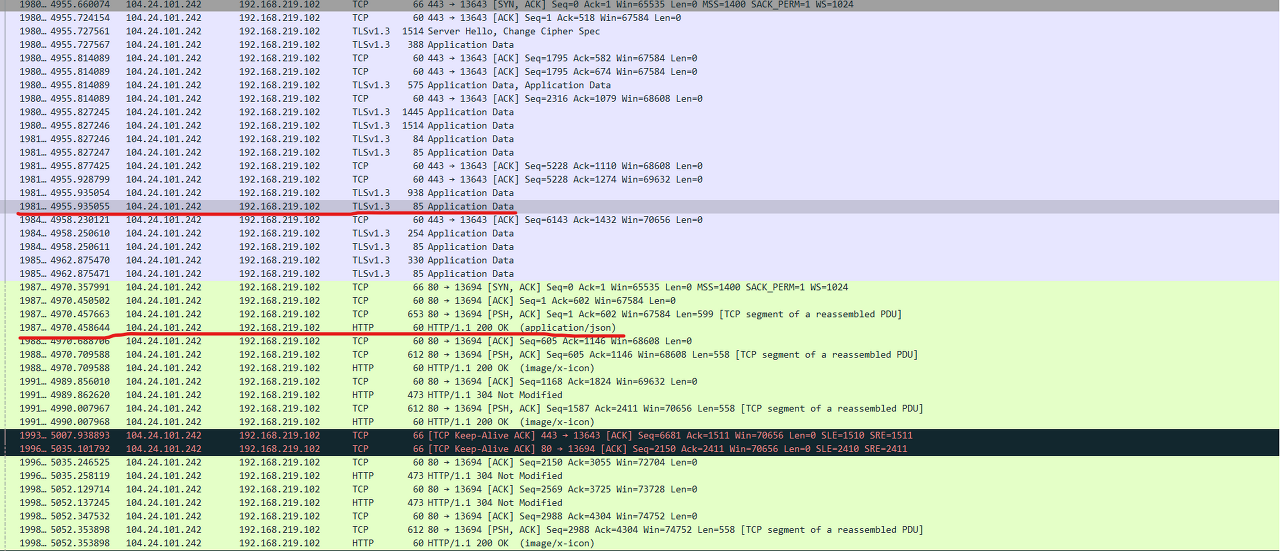

HTTPS & HTTP의 패킷 평문 노출 여부 Wireshark로 확인 본문

- 각 HTTPS와 HTTP의 전송의 경우 내부 데이터를 평문으로 확인이 가능한지를 Wireshark로 패킷 확인 해보자

- 보라색 부분이 HTTPS 통신 패킷, 연두색 부분이 HTTP 통신 패킷

- 각 통신에서 Application Data가 들어 있는 패킷을 열어보았다. (빨간 밑줄 친 패킷)

- 위가 HTTPS 패킷(198163), 아래가 HTTP 패킷(198787)

- 아래 비교 사진에서 볼 수 있듯이 HTTPS 패킷에서는 전송 내용을 평문으로 확인할 수 없도록 암호화되어 있는 반면에, HTTP 통신 패킷에서는 값이 평문으로 그대로 노출되는 것을 확인할 수 있다.

- 이에서 확인할 수 있듯이, HTTP 전송의 경우 데이터 자체를 암호화 하지 않으면 패킷 도청으로 데이터 유출이 가능하다.

알아야할 점

- 브라우저 개발자 도구에서 확인할 수 있는 Request 정보는 패킷의 정보가 아니다. 평문으로 보여지는 것이 당연하다.-

- 웹 디버그 툴 Fiddler를 통한 관찰에서는 HTTPS 통신의 데이터를 평문으로 확인할 수 가 있는데, 이는 Fiddler에서 SSL 복호화를 위해 동적으로 조작 인증서를 생성하는 과정을 거치기 때문이다. (Fiddler에서 HTTPS 패킷을 확인하기 위해 아마 조작된 Root 인증서 설치과정을 미리 거쳤을 것이다.)

⇒ 참고 : https://medium.com/sjk5766/wireshark와-fiddler-패킷-캡쳐-원리-a0cf8bc6698f

- 각 Wireshark와 Fiddler의 패킷정보는 다른 방식으로 가져온 패킷 정보이다. (순수 통신 패킷은 NIC에 들어오는 패킷을 캡쳐하는 Wireshark가 맞음)

'개발 > Web관련' 카테고리의 다른 글

| PWA(Progressive Web App) (0) | 2020.04.12 |

|---|---|

| 웹페이지 Viewport와 Element의 절대/상대위치 구하기 (0) | 2020.04.04 |

| SSO를 위한 대표적인 두가지 방법 - SAML과 OAuth 간단 정리 (0) | 2020.02.14 |

| ACM 인증서 발급 및 ELB 기본인증서 설정 삽질 로그 + 메신저 웹뷰 이슈 (0) | 2019.12.21 |

| swagger ui에서 기본 swagger.json url 변경하는 법 (0) | 2019.12.18 |